Allgemein

Knowledge Base

- Neue Struktur (In Arbeit)

- Computertechnisches

Community

Privat

Privat

in dem heimischen privaten Netzwerk befinden sich zwei Server:

Ziel ist auf rwin per Remote Desktop von einem beliebigen PC übers Internet zugreifen zu können. Wie kann man das erreichen?

Wir brauchen:

auf myserver.dyndns.com muss einfach nur sshd laufen. Wenn man sich von außen per ssh einloggen kann, ist alles gut, weitere Schritte sind nicht nötig.

auch der Windows-Server rwin muss nicht weiter konfiguriert werden. Remote-Desktop-Verbindungen müssen natürlich erlaubt sein und die Windows-Firewall für Port 3389 durchlässig.

Wir möchten mit einem Linux-Rechner von außen zugreifen.

Dazu muss zuerst der Tunnel vom lokalen Rechner zu unserem ssh Server erzeugt werden:

Dann kann man mittels Remote Desktop auf localhost zugreifen:

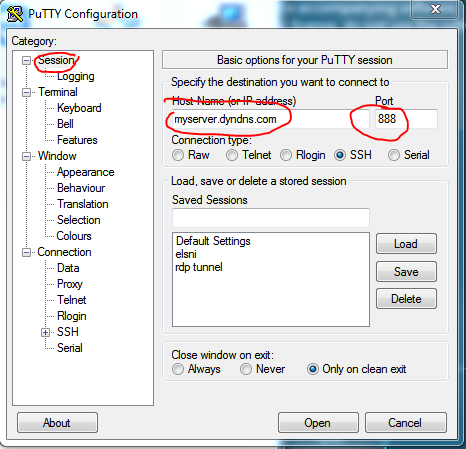

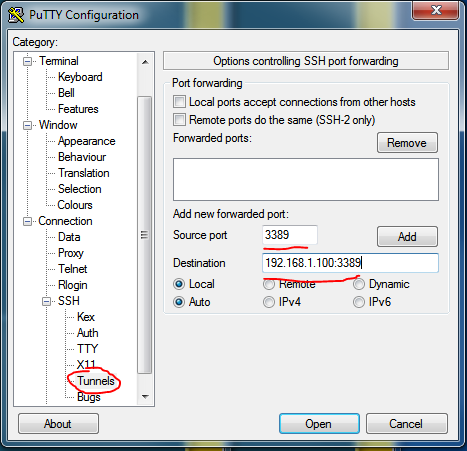

Wir möchten mit einem Windows-Rechner von außen zugreifen. Unter Windows kann man einen Tunnel mit Putty einrichten:

Source port: Ist der Port der auf dem lokalen Rechner für den Tunnel benutzt werden soll. Man erreicht den Tunnel also immer mit localhost:<der hier eingegebene Port>

Destination: Beschreibt die Verbindung vom ssh-server ins interne Netzwerk in der Form: <interne IP des Rechners der die zu tunnelnden Services anbietet>:<Port des zu tunnelnden Services>

Oftmals ist unter Windows der Port 3389 belegt obwohl der Rechner nicht für Remote-Desktop konfiguriert ist. Dann muss man einen anderen Port verwenden (z.B. 15555). Dieser wird statt 3389 in "Source port" eingetragen.

Nachdem man auf Open geklickt hat, öffnet sich ein schwarzes Fenster und fordert zur Eingabe von Username und Passwort für den Linux-Rechner auf. Danach ist der Tunnel aktiv.

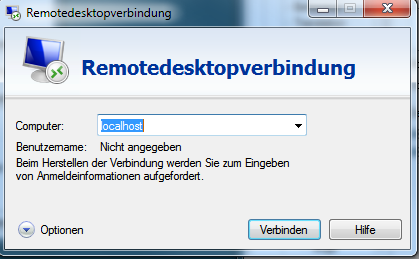

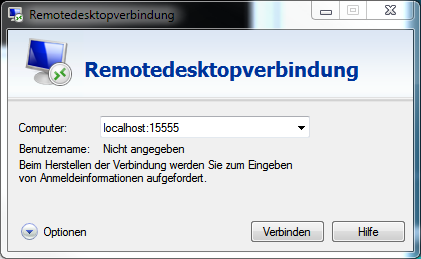

Nun kann über Remote-Desktop zugegriffen werden (Ausführen -> mstsc):

Bei Verwendung des Standard-Ports 3389:

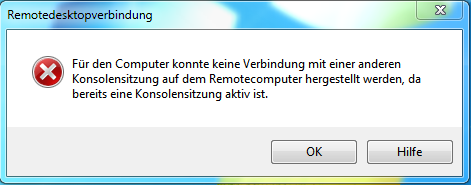

Hinweis: Falls folgende Meldung erscheint...:

...keine Panik, einfach einen anderen Port als den Default-Port 3389 verwenden. Mit Port 15555 hat es bei mir immer funktioniert.

Zumindest unter Windows 7 scheint der Standard-Port blockiert zu sein, obwohl der Rechner nicht für Remote-Desktop-Zugriff konfiguriert ist.

Bei Verwendung von Port 15555:

Damit sollte sich der Windows-Server nun melden und zum Login auffordern.

Fertig!